漏洞利用趋势分析

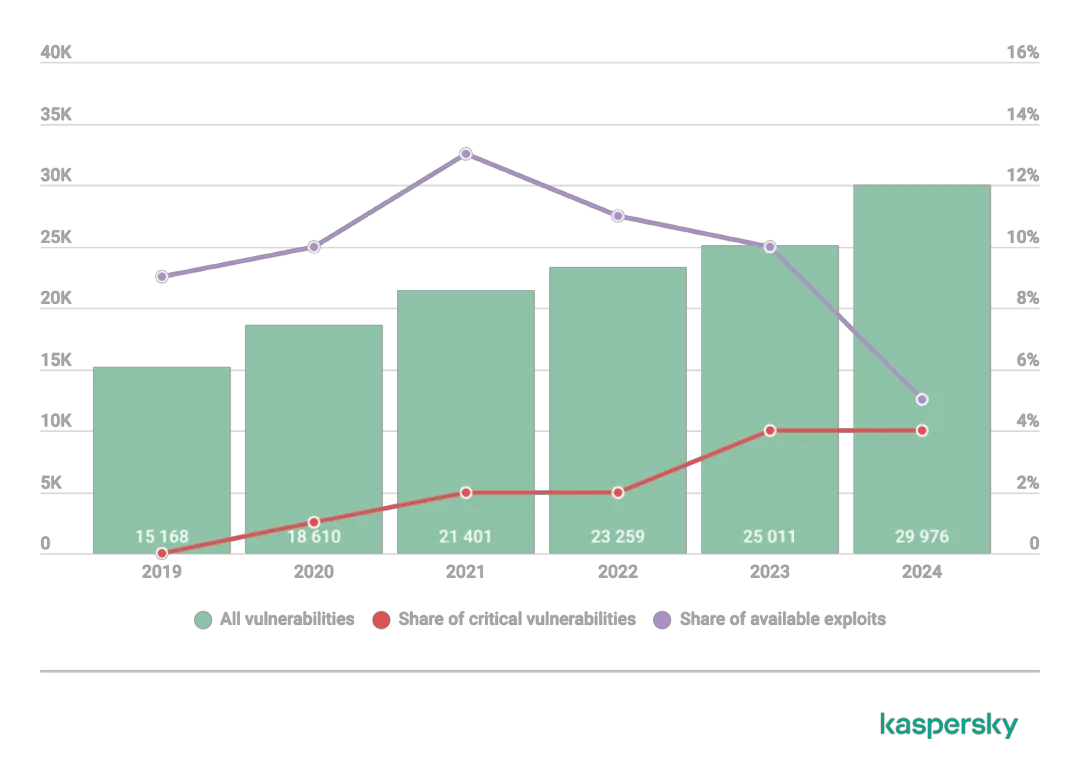

随着数字化和信息化技术的迅猛发展,以及开源软件在全球范围内的广泛应用,软件漏洞问题逐渐成为备受关注的焦点。这些漏洞可能存在于操作系统、应用程序或其他软件组件中。让我们根据近年的漏洞数据来观察漏洞的趋势。

从图中可以明显看出,新漏洞数量逐年稳步递增,这一趋势的形成,一方面归因于开源软件数量的持续攀升,另一方面则是自动化漏洞挖掘工具的广泛普及,使得挖掘漏洞的难度大幅降低。且从图中可以看出伴随漏洞数量的增多,高危漏洞数量亦呈上升趋势。

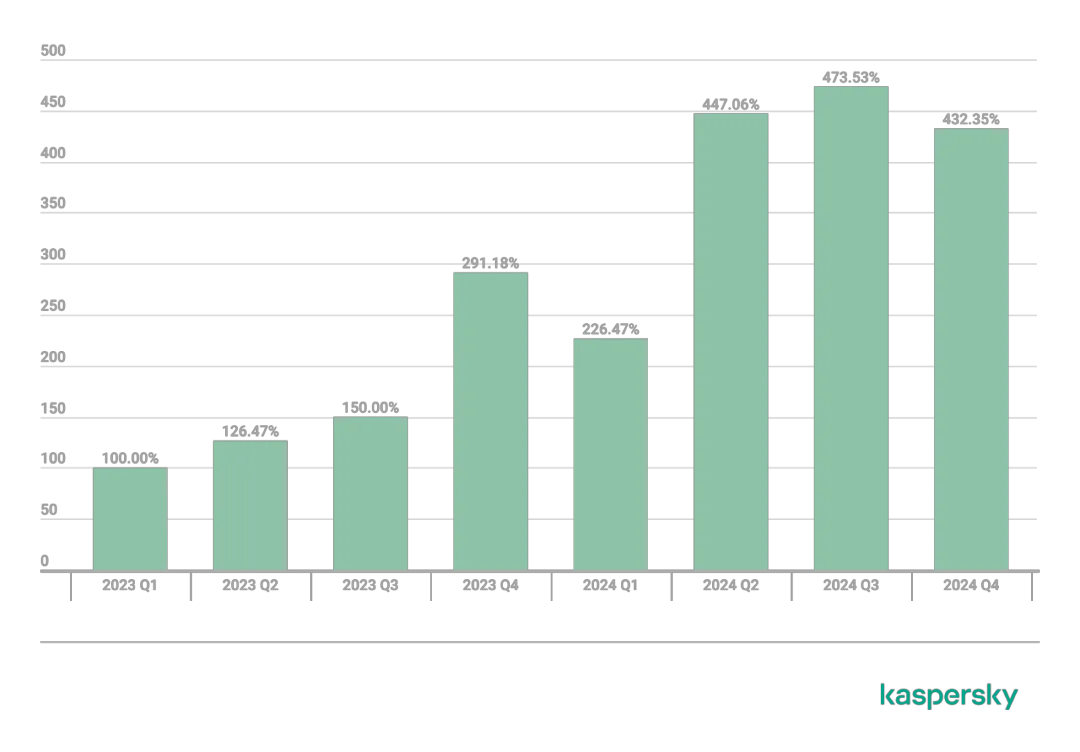

图 2 展示了 2023 年 Q1 至 2024 年 Q4 受到漏洞攻击的 Linux 用户数量趋势:

显而易见,图 1 与图 2 具有正相关关系,随着漏洞的增加,黑客实施攻击的难度相对减小,会导致攻击相应的增多。而且据统计大多数 PoC(Proof of Concept,是一种概念证明或者试验性漏洞利用的方法)在软件的开发者发布补丁后的一周内出现。因此,为了防止漏洞利用,操作系统厂商以及用户都应对漏洞问题给予高度重视,对于操作系统厂商而言,需及时进行漏洞修复,对用户而言,需要及时进行补丁更新方可保障系统安全。

统信 UOS 的漏洞管理机制

漏洞处理流程

面对日益严峻的安全形势,统信软件构建了一套完整的漏洞处理体系。从漏洞的发现、评估、修复,再到测试与推送,通过严格的流程来确保每一步的准确性和及时性。

漏洞处理流程的详细介绍:

漏洞发现——

漏洞处理流程起始于漏洞的发现环节。通过自动化手段,从公开漏洞库、上游社区以及软件包社区获取最新的漏洞信息,同时通过统信安全响应中心收录和漏洞挖掘发现未公开的漏洞。

漏洞评估与修复——

在漏洞评估与修复阶段,采用自动化修复和人工评估相结合的方式。对于已有补丁的漏洞,自动化方式能够更迅速地进行补丁合入并输出补丁包。而对于尚未发布补丁的漏洞,则由安全专家负责开发补丁,以此保障漏洞修复的时效性。

补丁测试——

进入补丁测试环节,测试团队会开展安全验证和功能性验证工作,确保补丁的可靠性。

补丁推送——

到了补丁推送阶段,亦需要经过软件包完整性验证,防止篡改投毒等攻击。验证过通后,软件包会立即推送至公网。

安全公告——

推送完成后,自动化流程同步公开漏洞信息和补丁信息,用户可在统信安全应急响应中心查询漏洞的信息(https://src.uniontech.com)。

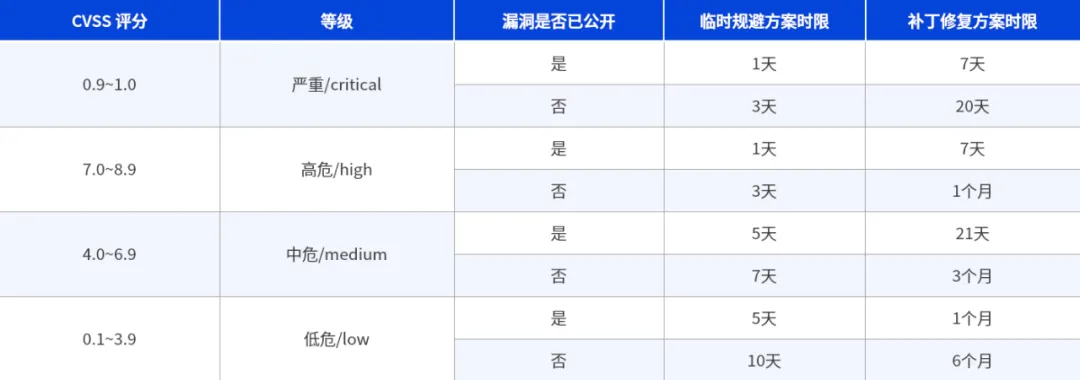

漏洞修复时效性

针对上述漏洞处理流程,统信制定了严格的修复时间标准。对于 CVSS 评级为严重和高危的漏洞,将在 7 日内完成修复。若遇到影响范围广泛且可被大规模利用的漏洞,会立即启动应急响应,最快在 24 小时内完成漏洞修复并对外推送。

具体时间标准如下表所示:

统信 UOS 漏洞修复方式

在线升级修复

桌面专业版:

通过以下步骤打开在线升级:控制中心-->更新-->更新设置-->打开系统更新、安全更新。

点击“检查更新”--“全部下载”,如果不想进行系统更新,可以选择只下载“安全更新”。下载并安装更新后,重启系统。

注:保持安全更新开启的系统,如果后续有新的漏洞修复,将第一时间收到补丁推送。

服务器版(单漏洞更新):

服务器标准版:yum upgrade-minimal --cve “CVE编号”

服务器 D 版:sudo apt update&&sudo apt install “受影响的软件包”

服务器版(批量更新):

服务器标准版:yum update -y

服务器 D 版:sudo apt update&&sudo apt upgrade

下载补丁修复

桌面专业版:

用户访问 USRC 平台,在漏洞公告页面中下载并安装离线补丁升级工具(https://src.uniontech.com)。

补丁升级工具安装成功后,在当前页面下载对应版本和架构的补丁包,并双击进行安装。安装过程中,请勾选“我已阅读并知晓”,然后点击“开始升级”。

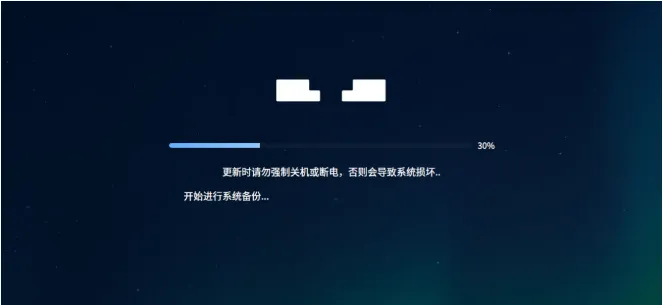

升级后系统会自动重启,请勾选“我已知晓并确认继续升级”,然后点击“继续升级”。

在升级过程中,系统会先进行备份,请勿强制关机或断电,以免造成系统损坏。

服务器版:

服务器版不需要安装离线补丁升级工具,在 USRC 平台下载对应的 deb/rpm包后,执行如下命令安装:

服务器标准版:执行 rpm –ivh xxx.rpm 或者 rpm –Uvh xxx.rpm 安装升级

服务器 D 版:执行 dpkg -i xxx.deb 安装升级